巧妙化するランサムウエア。Windows 11 アップグレードでセキュリティー強化後も、なお残る漏えいリスク

作成日:2022/01/06

巧妙化するランサムウエア。

Windows 11 アップグレードでセキュリティー強化後も、

なお残る漏えいリスク

近年、世界的にランサムウエア攻撃の脅威が増大しています。

国内でも官民問わずさまざまな企業・団体で被害が発生しており、事業継続を果たす上で、さらには情報漏えいリスクを回避する上で、なんらかのセキュリティー対策を行うことは急務と言えます。

本コラムでは巧妙化するランサムウエア被害の現状とその特徴、対策方法についてまとめました。

ランサムウエア攻撃による被害の現状

ランサムウエアとは?

ランサムウエア(ransomware)とは、身代金(Ransom)とソフトウエア(Software)と組み合わせた造語です。

ランサムウエアがPCやサーバーに感染しますと、保存してあるファイルを勝手に暗号化したり、または画面ロックなどでPCの操作自体を不可能にしたりしてしまいます。

攻撃者はこの不正な暗号化の解除と引き換えに金銭を要求するため、身代金要求型ウイルスと呼ばれています。

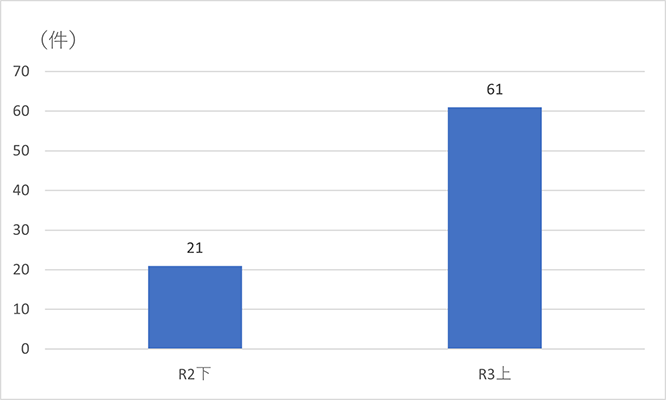

令和3年上半期の企業・団体におけるランサムウエア被害件数

2021年9月9日、警察庁は「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」を公表しました。

本資料によると、企業・団体などにおけるランサムウエア被害として、令和3年上半期(1月~6月)に都道府県警察から警察庁に報告のあった件数は61件。

これは昨年下半期(7月~12月)の21件と比べ約3倍という大幅な増加となっています。

出典:警察庁「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」

【図表1:企業・団体等におけるランサムウエア被害の報告件数の推移】(2021年9月9日)

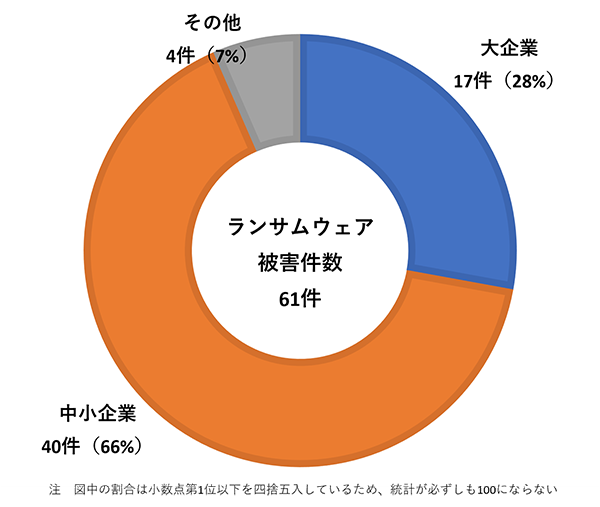

企業・団体などの規模を問わず被害が発生しています。

上記61件の内訳を規模別にみますと、大企業17%、中小企業40件、その他4件と、企業規模を問わずに被害が発生していることがわかります。

出典:警察庁「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」

【図表4:ランサムウエア被害の被害企業・団体等の規模別件数報告】(2021年9月9日)

近年のランサムウエア攻撃の特徴

二重の脅迫を行う

近年のランサムウエアは、前述の不正な暗号化を行う前にデータを盗み出し、暗号化したデータの復旧と引き換えにした金銭の要求(第一の脅迫)に加え、窃取したデータをダークウェブ等に公開することと引き換えに身代金を要求する(第二の脅迫)ようになりました。

特に第二の脅迫については従来のバックアップによる対策だけでは防ぐことができず、被害が増加する原因になっています。

前述の警察庁資料によると、報告のあった61件のうち警察が金銭の要求手口を確認できたものは35件あり、この中で二重脅迫の手口を取っているものは27件で全体の77%を占めているとのことです。

今後、ランサムウエア対策を検討する上で、この二重脅迫への対応は必ず検討しなければならないポイントです。

『ばらまき型』から『標的型』への変化

近年のランサムウエア攻撃は、WannaCry(ワナクライ)のようなばらまき型メールなどで不特定多数に広く攻撃を行うものから、標的型攻撃のように特定の企業に狙いを定め、入念な下調べの元、企業のセキュリティーの隙を突いてVPN機器からの侵入など、特定の個人や企業・団体などを標的とした手口への変化しており、企業のネットワークなどのインフラを狙うようになっています。

このようなばらまき型から標的型への変化によって、社内ネットワークへの侵入を防ぐことが非常に難しくなっています。

ランサムウエア感染経路の8割近くがテレワーク

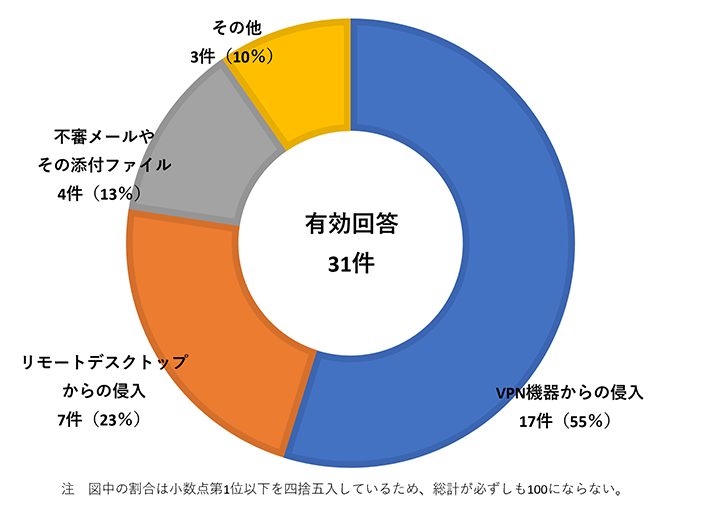

ランサムウエア感染経路についての有効回答は31件あり、VPN機器からの侵入が17件(55%)、リモートデスクトップからの侵入が7件(23%)と、テレワークをきっかけとする感染が合計8割近くを占めているとのことです。

また、IPA「コンピューターウイルス・不正アクセスの届け出事例[2021年上半期(1月~6月)]」では、VPN機能が実装されているNASをテレワーク用に使用している企業がNASの脆弱(ぜいじゃく)性を悪用され被害を受けた事例が複数報告されています。

なお、クラウドストレージについても同様に複数の届け出があり、多要素認証やアクセス制限が適切に設定されていないことが原因となっているようです。

出典:警察庁「令和3年上半期におけるサイバー空間をめぐる脅威の情勢等について」

【図表7感染経路】(2021年9月9日)

RaaSの利用によるランサムウエア攻撃の実行容易化

最後に、ランサムウエア攻撃の成熟が進むにつれ、ランサムウエアをSaaSのように機能別に使えるようにしたRaaS(Ransomware as a Service)というサービスも登場しています。

これはサブスク形式で簡単に使うことも可能で、ランサムウエア攻撃が一層容易になっています。

対策方法

バックアップによる対策だけでなく、標的型攻撃と同じように全般的な対策を!

二重脅迫による手法が横行している昨今では、これまで通りのバックアップによる暗号化対策だけでは被害を防ぐことができません。

標的型攻撃への対策と同様に、ネットワークへの侵入防止策から、侵入された後のアクセス制御、さらに不正アクセスの検知やインシデント発生後の対応策まで、全般的な対策を行う必要があるでしょう。

(参考資料:内閣サイバーセキュリティーセンター「ランサムウエアによるサイバー攻撃に関する注意喚起」(2021年4月30日))

1.【予防】ランサムウエアの感染を防止するための対策法

- 海外拠点、テレワークなど侵入経路の把握、インターネット公開されている機器へのセキュリティー対策実施・確認。

- VPN機器の脆弱(ぜいじゃく)性対策としてセキュリティーパッチの適用、多要素認証の導入検討。

- PC、サーバーなどのOS、アプリケーションの最新化、ウイルス対策ソフトのアップデートと定期スキャンの実施。

2.【予防】データの暗号化による被害を軽減するための対応策

- 重要データのバックアップ(オフライン管理、外部ネットワークでの管理など)。

- 機微データや個人情報などに対するアクセス制御、暗号化。

- バックアップデータやシステム再構築を含む復旧計画の策定。

3.【検知】不正アクセスを迅速に検知するための対応策

- サーバー、ネットワーク機器、PCなどへのログ監視。

- 振る舞い検知、EDR、CDMなどの利用。

4.【対応・復旧】迅速にインシデント対応を行うための対応策

- ランサムウエア攻撃を受けることを想定した対応方法の計画と策定、被害発生時の連絡体制の確認。

Windows 11 へのアップグレードでセキュリティーが強化されたが……

2021年10月5日、Windows11が正式リリースされました。

今回のアップグレードにおける特徴の一つとして、システム要件に「TPM 2.0」が明記されたことが挙げられます。

これはセキュリティー機能を提供するためのモジュールで、これが必須となったことにより「BitLocker」のようなドライブ暗号化機能が利用可能かつ有効化されていることも必須となります。これはセキュリティーリスクを低減する上で一定の効果があると考えられます。

しかし、十分とは言えません。

ドライブ暗号化機能はファイルがドライブ内にある時は保護されていますが、その領域から出てしまうと制御の範囲外となります。

つまり、PCへの不正アクセスによるファイルの持ち出し、メールなどでの外部送付には対応できません。

「侵入が前提」の対策として、DRM/IRMによるファイル暗号化がおすすめ

標的型に進化したランサムウエア攻撃の侵入を防ぐのは非常に困難です。

これに対応するためには、侵入対策だけでなく、「侵入を前提」とした対策が求められます。

このような対策として有効なのは、DRM/IRMという技術です。

この技術を利用したファイルは暗号化され、アクセスが特定のユーザーに限定されます。

また、ファイルの操作権限(閲覧・編集・印刷など)を細かく設定することも可能です。

DRM/IRMシステムで暗号化されたファイルは、仮にランサムウエア攻撃により外部へ流出しても開くことができないため、情報漏えいを防ぐことができます。

ぜひ、DRM/IRMによる「侵入を前提」としたランサムウエア対策をご検討ください。

執筆

株式会社DataClasys 津村 遼

2016年に株式会社DataClasysへ入社。営業として代理店や直販を経験。

主に官公庁案件を担当。2020年よりマーケティング本部に所属し、営業の経験を活かしてコンテンツやWEBセミナーの企画などを中心に活動を行っている。

https://www.dataclasys.com/