Flex Work Place Passage + NetApp + ALog で構築する高信頼のオンプレミスデータレスPC環境の検証

-Agenda-

セキュアで信頼性の高いテレワーク環境をオンプレミスで構築

高信頼性ストレージ+ログ管理システムで作るデータレスPC™環境

テレワークなど、新しいワークスタイルが定着しつつある一方で、企業の情報の摂取や破壊を目的としたサイバー攻撃が後を絶ちません。

横河レンタ・リースでは、安心・安全なテレワーク環境を実現するデータレスPC環境を構築できるソリューション、Flex Work Place Passage を提供しています。

今回、この Passage に高い信頼性を持つことで知られるストレージシステム NetApp と、NetApp のログ監査を行うことができる ALog Converter を組み合わせたシステムを構築し、セキュリティーや信頼性の面から検証してみました。

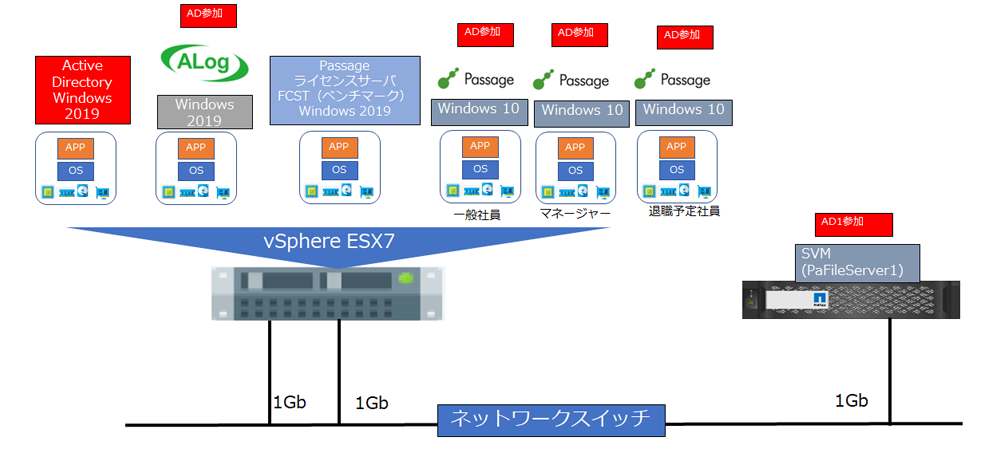

検証システムの構成

1)データレスPCソリューション Flex Work Place Passage

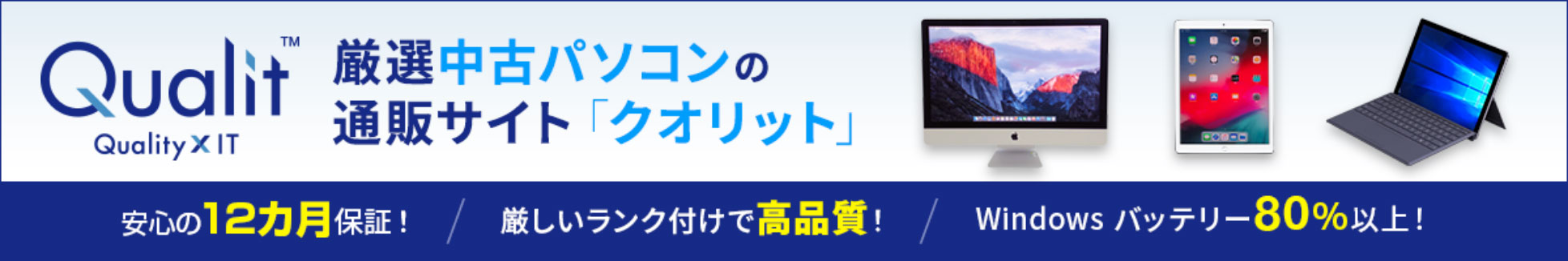

Flex Work Place Passage (以下、Passage) は、ユーザーデータをローカルPC内に残さない仕組み「データレスPC™」を提供する横河レンタ・リースのソリューションです。

データレスPCの名前の通り、ユーザーが作業するときのみPC内に一時的に保存され、作業が終わればユーザーが意識することなく社内のファイルサーバーに保存されるため、仮想デスクトップ (VDI、DaaS) と同等のセキュリティーを提供しながら、圧倒的なコストで導入が可能です。

また、アプリケーションはローカルのPC内で動作するため、PCの性能をフルに生かすことが可能で、Web会議や動画再生のような負荷が高い処理や、起動も通常のPCと同じ操作感で使うことができます。

2) ユニファイドストレージ NetApp

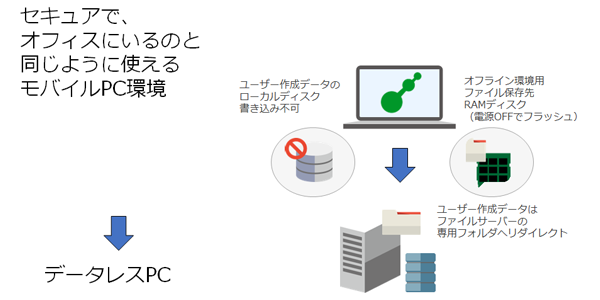

NetApp は、さまざまな用途で使うことができるユニファイドストレージです。

NAS (ファイルサーバー) だけでなく、ファイバーチャネル (FC) や iSCSI などによる接続で、仮想化基盤などのストレージなどに使うことができ、さらにそれぞれを併用することも可能なストレージシステムです。

デュアルコントローラーや独自の RAID-DP により、高い耐障害性を持ち、重複排除や圧縮など高効率なストレージの利用や、Snapshot機能など、優れた機能を持っています。

3)ログ管理ソフトウエア ALog Converter

ALog Converter (以下、ALog) はログ管理の定番ソフトで、以下のような特徴を持っています。

- 複雑なログを、読みやすい操作ログに自動翻訳して、可視性を高めることができる

- あらかじめ設定することで、アラートの自動発報や、レポートの定期通知が可能

- AIリスクスコアリングによって、異常なふるまいをAIが認識できる

- ログをファイル化して圧縮保存するため、長期保管も自動で実現

今回は NetApp を監視対象として、ファイル操作ログを、ALog を使って解析しています。

Passage、NetApp、ALog の組み合わせによって、環境がどのように変化するのか、そして組み合わせの効果はどれほど有意であるかを検証していきます。

実使用を想定した検証について

実際の使用を想定した三つのシナリオについて検証をしてみました。

- Passage リダイレクトフォルダのリストア<PCのウイルス感染時を想定>

- 特定ファイルへのアクセスログを抽出<個人情報ファイルなどの持ち出しを想定>

- 特定ユーザーのアクセスログを抽出<不審なファイルアクセス履歴の取得を想定>

検証システムの構成は以下の図のとおりです。

仮想化基盤上に、Active Directory サーバー、Passage のライセンスサーバー、ALog サーバーおよび、クライアントPCの代わりとなる Windows 10 が動作する仮想PC3台を構成、ネットワークスイッチを介して NetApp によるファイルサーバーに接続しています。

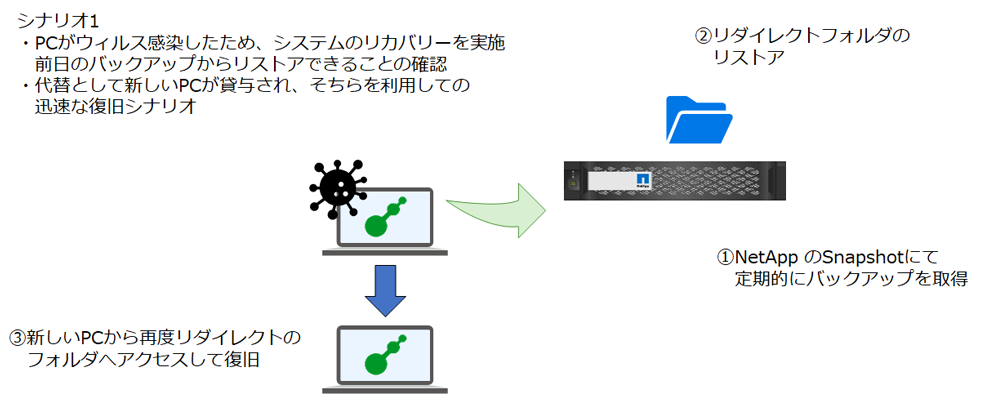

シナリオ1:PCのウイルス感染時を想定した、Passage リダイレクトフォルダのリストア

シナリオ1は、Passage をインストールしたPCがウイルスに感染してしまった状況を想定しています。

検証は以下の流れで行いました。

- デスクトップ上に、ウイルスに見立てたzipファイルを作成し、感染した状況を再現

- ウイルスに感染したため、当該PCを情報システム部に返却

- Passage のリダイレクトフォルダをウイルス感染前の状態に復旧

- 情報システム部から新たに貸し出されたPCで再度ログイン

以上は、NetApp の持つ機能と、Passage の持つ機能を使用した内容です。

では、それぞれ画面を交えながら解説していきます。

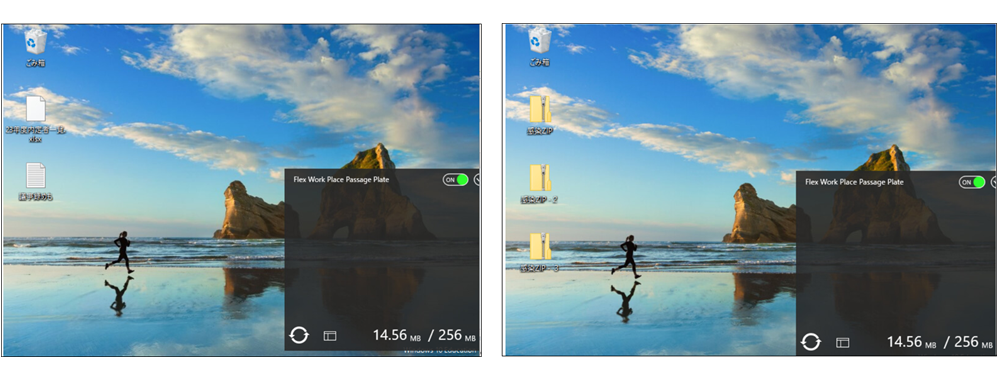

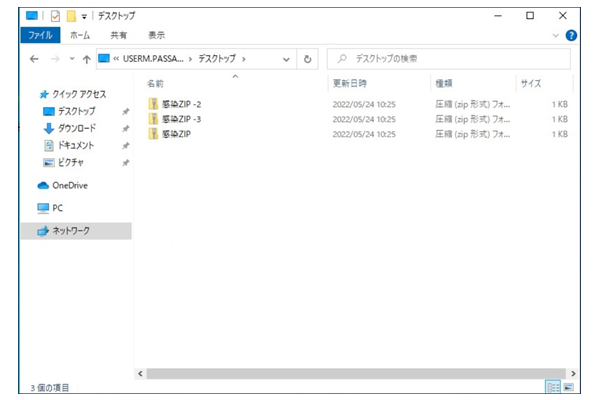

1.デスクトップ上に、ウイルスに見立てたzipファイルを作成

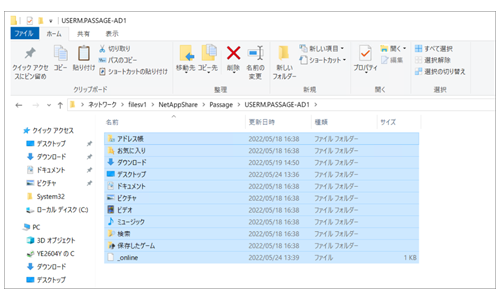

デスクトップ上の既存ファイルがウイルスに感染し、暗号化されてしまったように見立てて、zipファイルを作成。

Passage のリダイレクト先でも、ウイルス感染に見立てたzipファイルがあることを確認することができます。

2.PCがウイルスに感染したため、当該PCを情報システム部に返却

ウイルスに感染してしまったPCを、情報システム部に返却して、ウイルスの駆除や初期化を依頼します。

3.Passage のリダイレクトフォルダをウイルス感染前の状態に復旧

情報システム担当者が、感染しているフォルダをすべて削除し、クリーンな状態にします。

続いて、当該フォルダの復旧を行います。

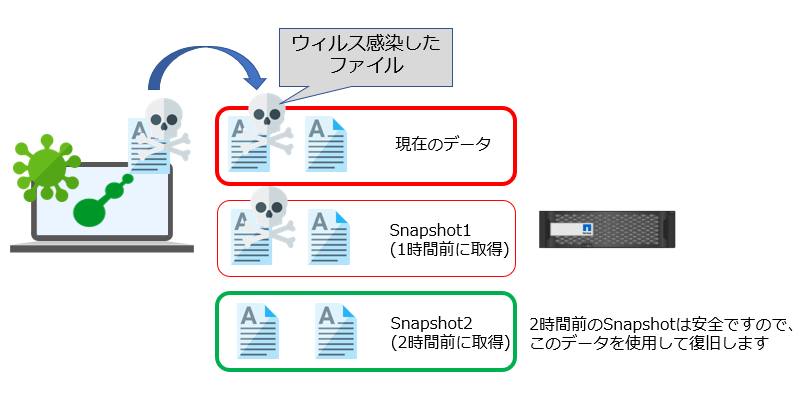

対象フォルダは NetApp でSnapshot設定を行っていたため、Snapshotが取得できています。

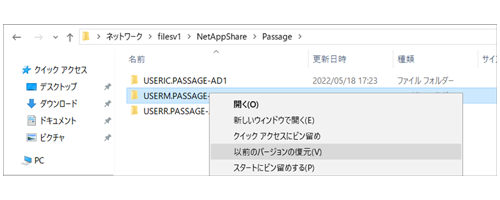

Windows クライアントの「Microsoft の以前のバージョン機能」を使用して、NetApp のSnapshotコピーからファイルとフォルダをリカバリーします。

※以下の操作は管理者権限を持つユーザーアカウントで実施しています。

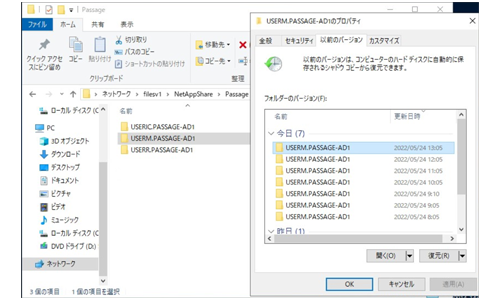

当該ユーザーディレクトリを選択、右クリックして、[以前のバージョンの復元]をクリックします。

下図のように、ウイルスに感染する前のバージョンを選択し、復旧します。

戻したい日付 (ウイルス感染前の日付) を選択します。

その後、ウイルス感染前の更新日を選択し、[復元]をクリックします。

以前のバージョンの復元を行います。

復旧後に他のユーザーのフォルダなどを確認し、フォルダのアクセス権が正しいかを確認、必要に応じて修正します。

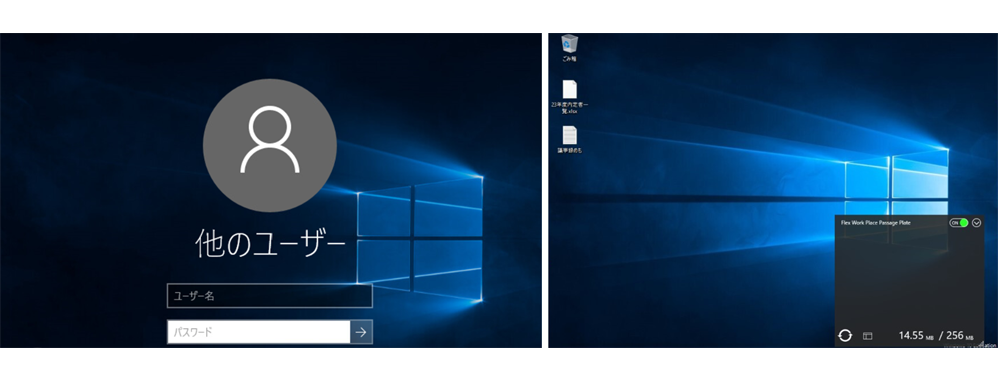

4.情報システムから新たに貸し出されたPCでログイン

情報システム担当者から、新しく貸し出してもらったPCで再度ログインします。

通常通り普段利用しているユーザーで再度ログインすれば、ウイルス感染前のデスクトップ状態に戻るため、以前と同じ環境で利用できます。

シナリオ1のまとめ

万が一、PCがウイルスに感染した場合でも、Passage と NetApp の組み合わせを使用していれば、速やかな復旧が可能です。

NetApp のOS、「ONTAP」は独自OSのため、OSそのものが乗っ取られることがなく、感染が広がることもありません。

ただし、ウイルスに汚染されたファイルは、クライアントからファイルの格納ができるため、ウイルス感染前のバックアップを使って、感染前の状態に戻す必要があります。

NetApp では、Snapshotを複数世代持っており、リストアも Windows のファイルエクスプローラーから簡単に行うことができるので、万が一の際でも安心です。

また、今回の検証内容には含めていませんが、NetApp はウイルス対策ソフトとの連携にも対応していますので、ランサムウエア対策としても安心してお使いいただけます。

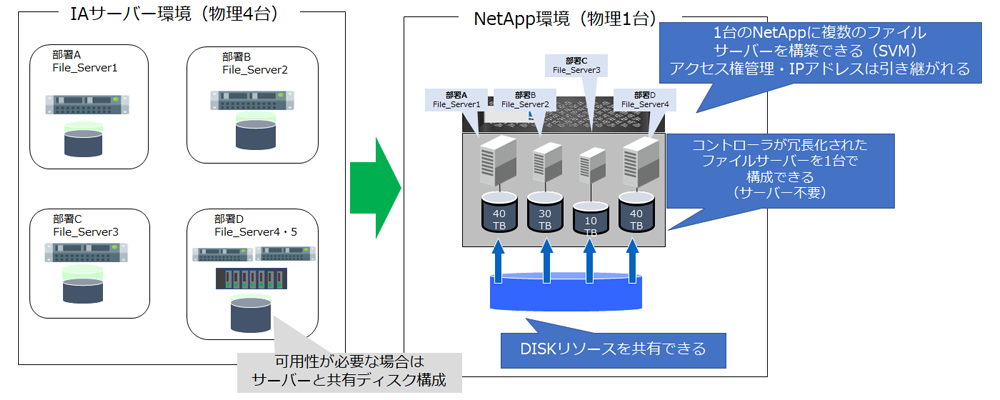

NetApp は1台の筐体 (きょうたい) で、SVM (Storage Virtual Machine) と呼ばれる仮想のファイルサーバーを複数構築することができます。

今回の検証では、ひとつのファイルサーバー (SVM) に、ドキュメントなどを置く通常の共有フォルダと、Passage のリダイレクトフォルダを作成しましたが、これを別々のSVMに配置して利用することも可能です。

また、部署ごとに専用のSVMを割り当てることや、既存の複数台の物理サーバーによるファイルサーバーを、(従来の物理サーバーと) 同じIP アドレスを使用して1台の NetApp に集約することも可能です。

ストレージの信頼性においても、NetApp は高い水準を誇ります。

デュアルコントローラー製品である NetApp は、コントローラ障害時にはもう1台のコントローラにフェイルオーバーして、無停止でサービス継続が可能です。

また、独自の RAID 技術である RAID-DP を採用しているため、パフォーマンス低下がほとんどなく、高い可用性を発揮します。

総合すると、NetApp は、大量の従業員からのアクセスに対応できるパフォーマンス、そして復旧のしやすさなどから、データレスPC (Passage) のリダイレクト先としての利用に安心して採用できるストレージであると言えます。

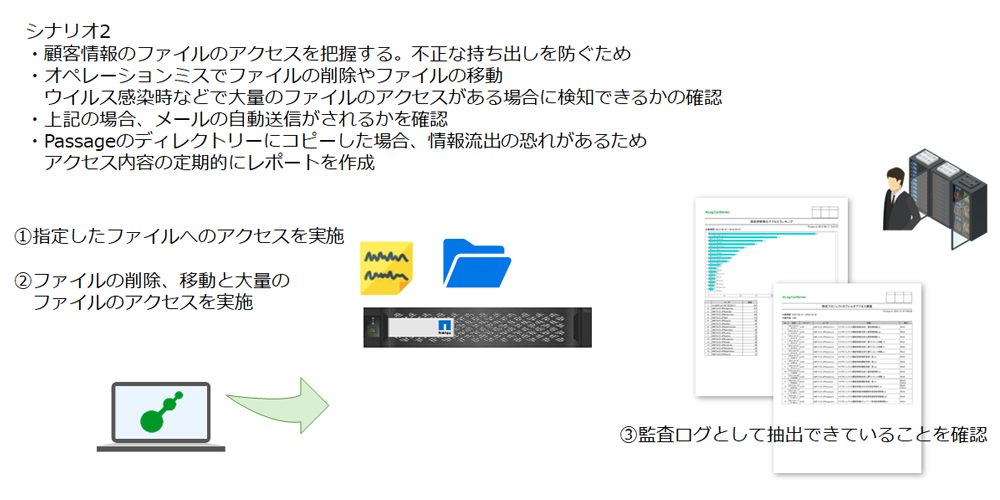

シナリオ2:個人情報ファイルなどの持ち出しを想定した、特定ファイルへのアクセスログの抽出

シナリオ2は、顧客情報など、個人情報の入ったファイルの持ち出しを防ぎ、万が一漏えいさせてしまった場合に、漏えいが、いつ誰によって行われたかを把握するために、ログから異常アクセスを検知して通知できるかを検証します。

検証は以下のような流れで行いました。

- 指定したファイルへのアクセスを実施し、ALog から操作内容を確認

- ALog で検索し、ファイルの操作状況を追跡

- ALog で事前に監査レポートを作成 (異常アクセス検知)

- ファイルの異常アクセスを実施し、ALog 情報を確認する

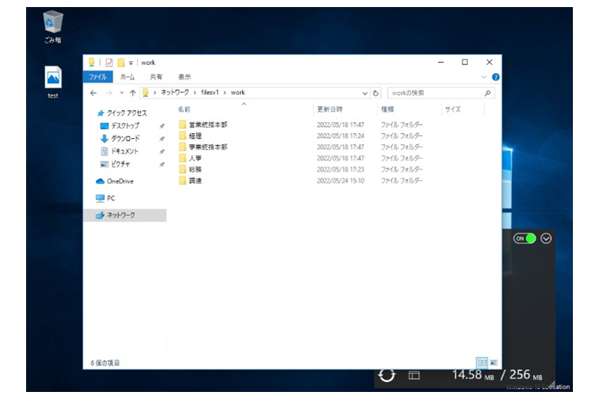

1.指定したファイルへ、アクセスを実施

事前に、特定のユーザーアカウントでファイルサーバー上の顧客ファイルにアクセスします。

2.ALog で検索し、ファイルの操作状況を追跡

過去の状況を確認するシナリオのため、後日、ALog にアクセスします。

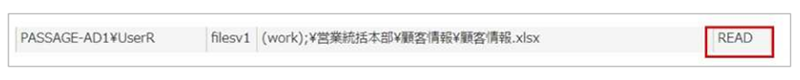

例えば、特定のファイルへの操作を把握するためには、以下のようにファイル名を指定して検索することで、アクセス履歴を確認することができます。

ファイル名でアクセス履歴を絞り込むことで、顧客情報のファイルの情報にどのような操作をしたかを ALog から確認することができます。

通常のログだと、読みにくい、把握しにくい場合もありますが、ALog を利用することで、見やすく、検索しやすいログになりますので、ファイルアクセスが把握しやすくなります。

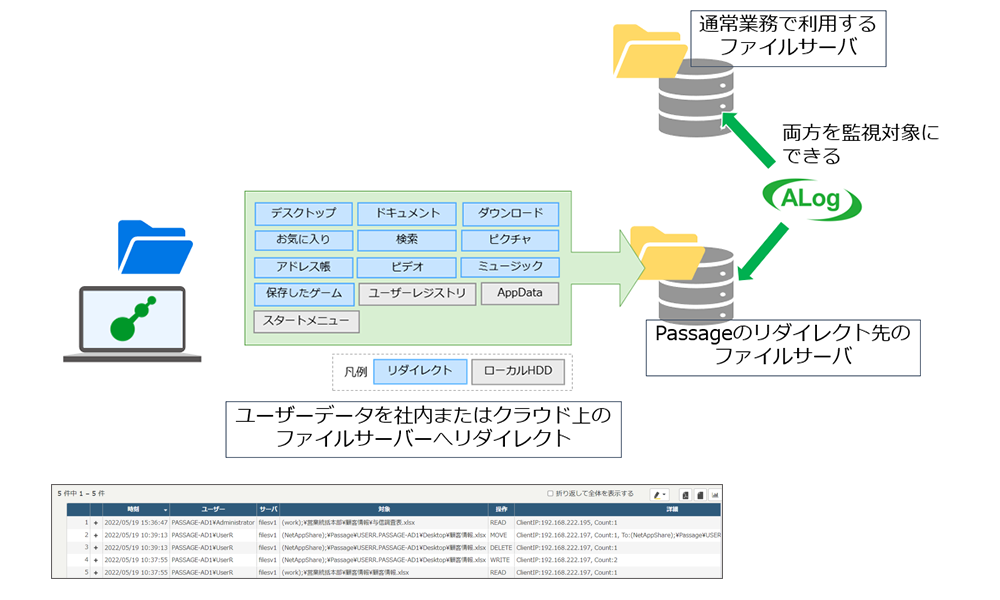

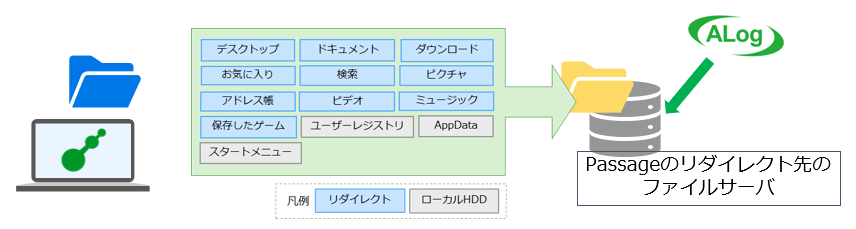

Passage のリダイレクト先も NetApp 上にありますので、ALog の監視対象とすることが可能です。

以下のようなイメージで、通常のファイルサーバーのディレクトリと合わせて、Passage のリダイレクトフォルダを監視できます。

したがって、データレスPC環境では、各クライアントPCにログ取得用ソフト (エージェント) をインストールしなくても、ALog でファイルサーバー (今回の場合、NetApp) を監視対象とすることで、PC上で通常行われるすべてのファイル操作、そのログを取得できます。

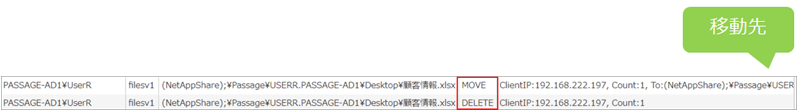

例えば、以下のような顧客情報のファイルに、不必要なファイルのアクセスがあった場合、それぞれ以下のようなログが表示されます。

ログのそれぞれの行を見ていくとファイル操作の内容が直観的に把握できます。

- 対象ファイルへのアクセス (READ)

- デスクトップへのファイルコピー (WRITE)

- デスクトップのファイルの移動 (MOVE & DELETE)

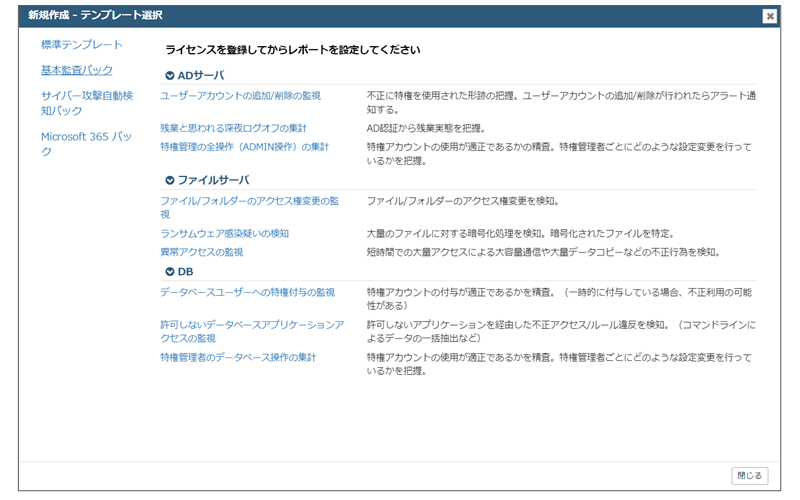

3.ALog で事前に監査レポートを作成

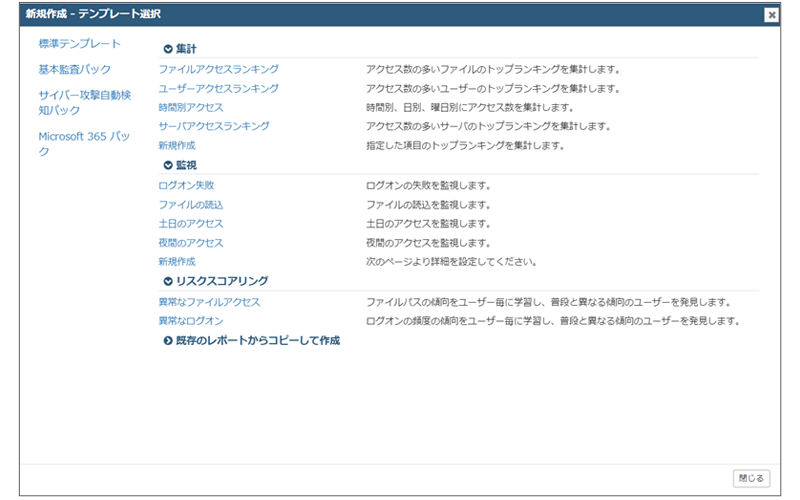

ALog では、標準でレポートのテンプレートが用意されています。

以下は標準テンプレートの内容です。

標準テンプレートでは、ファイルアクセス数のランキングやユーザー別のアクセスランキングといった集計データが簡単に作成できます。

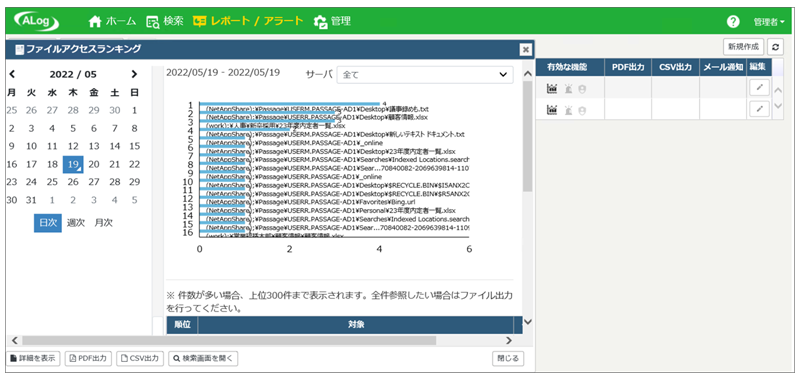

例) ファイルアクセス数ランキング

また、基本監査パックを使うと、以下のような情報を取得できます。

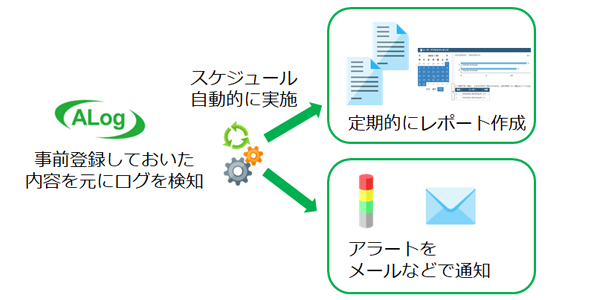

今回は、基本監査パックの「ランサムウエア感染疑いの検知」「異常アクセスの監視」を利用して、異常アクセスが発生した際に備えて、以下のようなアラートを出力できるレポートをあらかじめ用意しておきます。

これらの機能で、事前にレポート作成とアラートメール送付を設定することができます。

4.ファイルの異常アクセスを実施し、ALog 情報を確認する

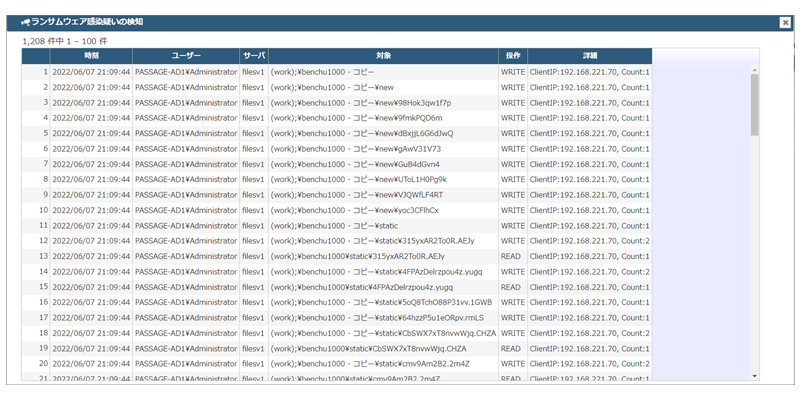

今回の検証では、ファイルサーバーのベンチマークソフトを利用して大量のファイルアクセスを行い、意図的にウイルス感染時のような動きを行いました。

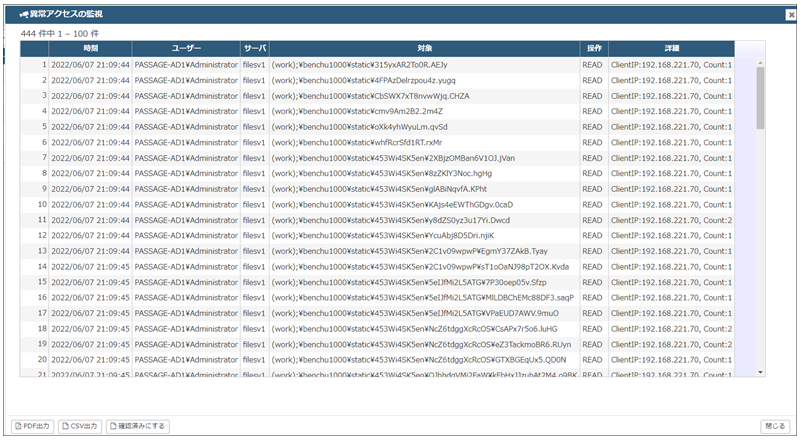

以下の図が、大量のファイルアクセスによって疑似的にアラートを発生させたレポートです。

レポートを見ると、異常なファイルアクセスが短時間で発生したことにより、アラートが上がっていることがわかります。

このように、ALog であらかじめ用意されているテンプレートを活用してレポートを作成することで、ランサムウエアの感染や不正アクセスなどを速やかに把握できます。

レポートの「未確認アラート」をクリックすると詳細なアクセス記録が表示されます。

- 異常アクセス検知の例

短時間に異常な回数のアクセスが発生していることが分かります。

- ランサムウエア感染疑いの検知の例

短時間でのファイルの読み書きが大量に発生していることが分かります。

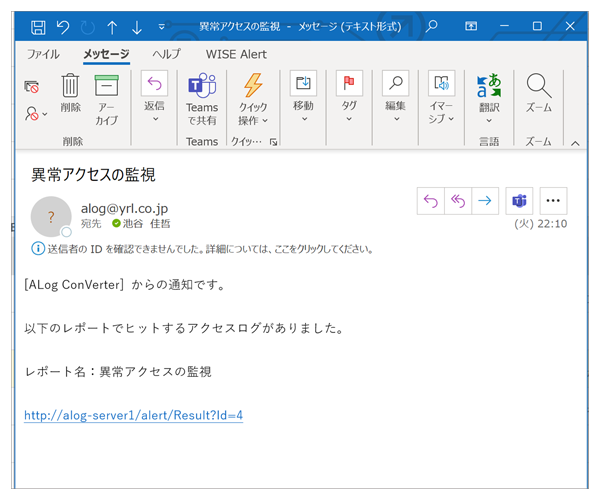

これらのアラートはメールで通知することも可能です。

ALog サーバーで各種事前設定を行うことで、必要な情報のアラートのみをメールで送信することができます。

- 異常アクセスメールの例

シナリオ2のまとめ

Passage によって、クライアントPCのファイルも NetApp 上のファイルサーバーにリダイレクトされていることから、サーバー、クライアント問わずすべてのファイルアクセスの状況が ALog の検索結果からしっかり把握できることがご理解いただけたと思います。

したがって、万が一、情報漏えいが発生した場合や、特定のファイルが喪失してしまった場合でも、対象ファイルの操作ログを検索して確認することで、原因や漏えいの場所を高い精度で推定することができるでしょう。

特にファイルの喪失時にありがちな、ファイル操作をしている際に誤って別のディレクトリに移動してしまった、というようなオペレーションミスに対しても、ALog の直感的にわかりやすい画面表示から原因を調べることができるので、管理者は素早く原因を把握できます。

このような点からも、ALog を利用した運用は効果的だといえます。

また、レポートやアラートを全自動化できるので、ログを活用して日々の運用にできる面からも、Passage との組み合わせに最適な製品だといえるでしょう。

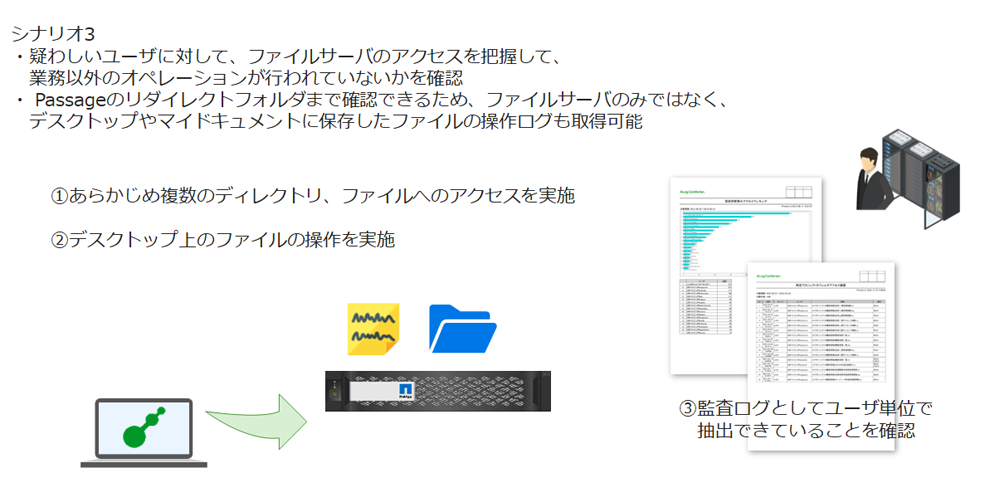

シナリオ3:不審なファイルアクセス履歴の取得を想定した、特定ユーザーのアクセスログの抽出

シナリオ3では、不正アクセスを行っていると疑われるユーザーのアクセスログを抽出し、業務以外のオペレーションが行われていないか確認を行うことを想定した操作の検証を行います。

検証は以下の流れで行います。

- 特定のユーザーアカウントで、ファイルサーバーに保存されている重要な見積書にアクセスして、PCへのコピーを実施

- ALog の検索機能を使って、特定ユーザーの操作状況を追跡

Passage を利用した場合、ユーザーの利用するPCのデータはファイルサーバーにリダイレクトされます。

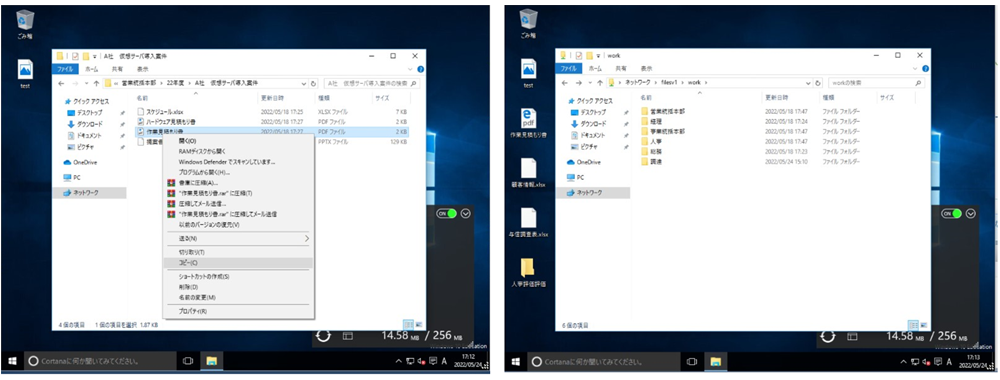

1.疑わしいユーザーで、ファイルサーバー上のデータにアクセスして、PCへコピーを行う

特定のユーザー (UserR) で、ファイルサーバーにある見積書を、以下のようにデスクトップにコピーします。

2.ALog の検索機能を使って、特定ユーザーの操作状況を追跡

特定のユーザーが会社の重要情報を持ち出しなどしていないかを確認するため、ALog の検索機能を使って、対象期間のファイルのアクセスログを取得します。

検索画面より、対象ユーザーと期間を指定してすべての操作ログの取得をすることができます。

前述のとおり、Passage では、ユーザーデータはファイルサーバー (NetApp) 上にリダイレクトされるため、NetApp のログから、ファイルサーバーのフォルダと Passage のリダイレクトフォルダが抽出できます。

したがって、対象ユーザーがファイルサーバーとPCのファイルでどのようなオペレーションをしているかが分かります。

- ファイルサーバーのファイルを読み取り

- デスクトップに貼り付け

また、以下の画面は、業務時間外でのファイルアクセスを把握するため、「土日のアクセス」のレポートを作成した場合の例です。

この画面では、土日でPCを立ち上げして仕事をしている場合、それをファイル操作のログとして調べることができます。

この例では、特定のユーザーが、本来は土日で業務を行う必要性がないのに、ファイルを操作している履歴があることから、このユーザーが疑わしいことを確認できます。

また Passage リダイレクトフォルダを ALog で監視していれば、ファイル操作のログも取得しているので、業務時間外にPCを立ち上げて作業をしていないか確認することも可能です。

シナリオ3のまとめ

ALog で、ファイルサーバー上の Passage リダイレクトフォルダへのアクセスログを取得することで、各クライアントにログ取得ソフトをインストールしなくても、ファイルの操作ログを確認することができることをご理解いただけたと思います。

例えば、休日にPCを動かしていた状況なども把握でき、セキュリティー確保やユーザーの勤務状況の把握などにも ALog を活用することができます。

シナリオ3で検証したように、ALog を利用することで内部の不正行為などを検出できるという点は魅力的です。

また、シナリオ2のような外部からの攻撃も把握できるため、情報漏えい、監査対応、サイバー攻撃などに網羅的な対応ができるところも非常に優れた点です。

検証のまとめ

今回の検証では、データレスPCソリューションである Passage と、データのリダイレクト先である NetApp、そしてログ監査をする ALog の組み合わせで検証を行いました。

データのリダイレクト先に NetApp を利用することで、簡単にファイルのリストアが可能です。

普段仕事をしていてデスクトップのファイルを誤って削除してしまったときなどに「Microsoft の以前のバージョン機能」で簡単に復元できるので、NetApp は非常に安心して利用できるストレージであることが分かりました。

NetApp 側でPCのバックアップを自動的に取得してくれるため、ユーザーが利用しているPCにパフォーマンスの影響がでないという点は、ユーザーの立場から見てもうれしい限りです。

また、今回検証した ALog の利用には、内部、外部からのファイルの不正アクセスを監査できるメリットがあります。

それ以外にも、ファイルサーバーでファイルを誤ってディレクトリに移動してしまった場合でもログからすぐに発見できる点や、ユーザーのPCに監査用のソフトを入れずにファイルのアクセス情報を監査できるので、不正や持ち出しなどにも対応できる点も優れています。

直観的にオペレーションできることに加え、マニュアルも充実しているので、非常に設定しやすいという点も検証時に感じた魅力の一つです。

このように、データレスPCソリューション Passage によって、運用ルールではなく仕組みで安全を確保し、NetApp はビジネスを止めない確実なデータ保全を行い、ALog で内部不正/外部攻撃の両方に対応できる監査を補完することで、不正に強く安全でセキュアなモバイルワークを実現することが可能であることを、今回の検証を通して確認することができました。